Сценарий распределения ключей (Централизованная схема).

Предположим, что пользователь А намерен передать информацию пользователю В и для защиты данных требуется одноразовый сеансовый ключ.

При этом пользователь А имеет секретный ключ Кa, известный только ему и ЦРК, а пользователь В имеет Кb (Кa и Кb –главные ключи, Кs – одноразовый сеансовый ключ).

Обмен информацией происходит следующим образом:

1. Пользователь А посылает запрос в ЦРК на получение сеансового ключа для защиты связи с В.

Посылаемый запрос должен включать:

- информацию, позволяющую однозначно определить А и В (IDA ,IDВ);

- некоторый идентификатор N1, уникальный для каждого запроса и называемый оказией. Оказией может быть время, счетчик, случайное число.

2. ЦРК отвечает на запрос пользователя А, шифруя ответ ключом Кa (главным А). Единственным пользователем, кто сможет прочесть ответ, является А (следовательно, А уверен, что сообщение пришло от ЦРК).

Сообщение-ответ включает следующие элементы:

· Предназначенные для А:

- Одноразовый сеансовый ключ Кs (для связи А с В).

- Запрос с оказией N1, чтобы пользователь А мог сопоставить ответ с запросом.

Таким образом, А может удостовериться что его запрос не был изменен на пути в ЦРК, а оказия не позволяет перепутать ответ на данный запрос с ответом на предыдущие запросы.

· Предназначенные для В.

- Одноразовый сеансовый ключ Кs.

- Идентификатор пользователя А - IDA (например, сетевой адрес А).

Оба элемента шифруются с помощью ключа КВ (главного ключа ЦРК и В). Предполагается, что они должны быть впоследствии отправлены В, чтобы установить соединение и идентифицировать А.

|

|

|

EKa[KS||Запрос||N1||EKb(KS,IDA)]

3. Пользователь А сохраняет свой сеансовый ключ и пересылает стороне В информацию от ЦРК, предназначенную для В.

Пользователь В получает Кs и знает, что полученная информация пришла от ЦРК (так как она зашифрована КВ, который знают только В и ЦРК).

Сеансовый ключ, таким образом, есть у А и В. Но перед обменом данными желательно выполнить следующее:

4. Используя полученный сеансовый ключ Кs пользователь В посылает пользователю А новую оказию N2.

5. С помощью Кs пользователь А в ответ возвращает f(N2). Это необходимо, чтобы убедить В в том, что первоначально полученное им сообщение не было воспроизведено злоумышленником.

Таким образом, обеспечивается не только передача ключа, но и аутентификация (шаги 4 и 5).

Необязательно возлагать функцию распределения ключей на один ЦРК. Более выгодно использовать некоторую иерархию ЦРК. Чем чаще меняются сеансовые ключи, тем более они надежны, но распределение сеансовых ключей задерживает начало сеанса обмена данными и увеличивает загрузку сети.

|

|

|

Использование ЦРК предполагает, что ЦРК должен внушать доверие и быть надежно защищенным от посягательств. От этих требований можно отказаться, если использовать децентрализованную схему распределения ключей (самодостаточную).

Децентрализованная схема распределения ключей.

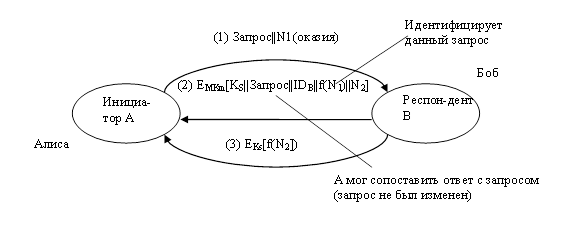

Сеансовый ключ может быть определен в результате следующей последовательности действий:

1) А посылает запрос на получение Кs + оказия N1.

2) В отвечает, шифруя ответ с использованием общего у А и В главного ключа ЕМКm.

3) А возвращает f(N2), шифруя с помощью Кs.

Дата добавления: 2018-06-01; просмотров: 380; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!